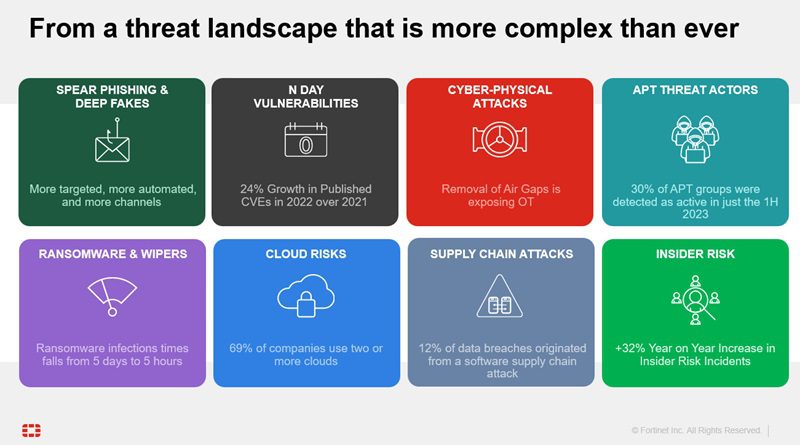

จากเดิมที่เป็นเรื่องยากจนเกือบรับมือไม่ไหว นับวันสถานการณ์การคุกคามทางไซเบอร์ยิ่งหนักและซับซ้อนขึ้น ถึงเวลาที่ต้องหาขบวนการในการทำงานแบบใหม่ๆ สำหรับการรับมือกับปัญหาเหล่านี้

Fortinet หยิบผลสำรวจจาก IDC ชี้สถานการณ์ SecOps ประเทศไทยต้องรับมือกับฟิชชิ่ง และแรนซัมแวร์ที่พุ่งสูงขึ้น พร้อมกระตุ้นให้นำ AI และระบบอัตโนมัติมาใช้เพื่อเพิ่มความปลอดภัยโดยด่วน!

Fortinet ผู้นำระดับโลกด้านไซเบอร์ซีเคียวริตี้ ที่ขับเคลื่อนการผสานรวมของระบบเครือข่ายและระบบรักษาความปลอดภัย เปิดเผยผลสำรวจใหม่ที่จัดทำโดย IDC เกี่ยวกับสถานการณ์การดำเนินงานด้านการรักษาความปลอดภัย ในหัวข้อ The State of Security Operations (SecOps) ในภาคพื้นเอเชียแปซิฟิก

โดยผลสำรวจได้ให้ข้อมูลเชิงลึกที่มีค่าเกี่ยวกับภาพรวมของ SecOps ในปัจจุบัน ที่เน้นถึงบทบาทของ AI และระบบอัตโนมัติ โดยทำการศึกษาในหลายแง่มุม ไม่ว่าจะเป็นแนวทางปฏิบัติด้านการรักษาความปลอดภัยที่ใช้กันแพร่หลาย ความถี่และผลกระทบ รวมถึงระยะเวลาในการตรวจจับและดำเนินการตอบโต้ ความเหนื่อยล้าจากการแจ้งเตือนที่มากเกิน (Alert Fatigue) รวมถึงสถานภาพและผลกระทบของระบบอัตโนมัติในเวิร์กโฟลว์ของ SecOps ตลอดจนความท้าทายที่เกี่ยวข้องกับการพัฒนาทักษะด้าน SecOps ทั้งนี้ผลที่ได้จากการสำรวจในประเทศไทยยังรวมถึงประเด็นต่างๆ ที่น่าสนใจดังต่อไปนี้

ความท้าทายของการรักษาความปลอดภัยในปัจจุบัน กับความพร้อมของทีมงานและภัยคุกคามต่างๆ

- ภัยคุกคามทางไซเบอร์ที่พบมากที่สุด ฟิชชิ่ง และการขโมยข้อมูลส่วนตัวคือภัยคุกคามทางไซเบอร์ที่ส่งผลมากที่สุด ซึ่งองค์กรเกือบ 50% จัดอันดับให้ภัยคุกคามดังกล่าวเป็นความกังวลใจอันดับต้น โดยภัยคุกคามห้าอันดับแรก ได้แก่ ฟิชชิ่ง การขโมยข้อมูลส่วนตัว แรนซัมแวร์ ช่องโหว่ที่ยังไม่ได้รับการแก้ไข และการโจมตีอุปกรณ์ IoT ซึ่งภาพรวมภัยคุกคามจะแตกต่างกันไปตามแต่ละประเทศ

- การขยายตัวอย่างรวดเร็วของแรนซัมแวร์ โดยเหตุการณ์โจมตีด้วยแรนซัมแวร์ ในประเทศไทยขยายเพิ่มถึงสองเท่าตัว องค์กรจำนวน 56% รายงานถึงการเพิ่มขึ้นอย่างน้อยสองเท่าตัวในปี 2023 เมื่อเทียบกับปี 2022 ทั้งฟิชชิ่งและมัลแวร์คือวิธีหลักในการโจมตี ส่วนการโจมตีที่มีนัยสำคัญอื่นๆ ได้แก่การโจมตีด้วยการหลอกลวงโดยใช้จิตวิทยาทางสังคม (Social Engineering) ภัยคุกคามจากในองค์กร และการเจาะช่องโหว่ Zero-day

- ภัยคุกคามจากในองค์กร และการทำงานระยะไกล โดย 80% ของผู้ร่วมการสำรวจรู้สึกว่าการทำงานระยะไกลทำให้เกิดเหตุคุกคามในองค์กรเพิ่มขึ้น การฝึกอบรมที่ไม่เพียงพอ ขาดการดูแลเอาใจใส่พนักงาน รวมถึงสื่อสารไม่เพียงพอ ทำให้การโจมตีดังกล่าวเพิ่มขึ้น เน้นให้เห็นถึงความจำเป็นในการจัดการเรื่องของคนในการรักษาความปลอดภัยทางไซเบอร์

- การจัดหาทีมรักษาความปลอดภัยไอที มีองค์กรธุรกิจทั่วเอเชียเพียง 50% ที่จัดพนักงานไอทีเพื่อตั้งเป็นทีมรักษาความปลอดภัยโดยเฉพาะ ทำให้มีความท้าทายเพิ่มขึ้นในการที่ต้องเสริมประสิทธิภาพเรื่องมาตรการรักษาความปลอดภัยอย่างจริงจัง

- ผลกระทบจากเทคโนโลยีเกิดใหม่ ทั้งการทำงานแบบไฮบริด/การผสานรวมระหว่างไอที และโอที ทำให้เกิดความท้าทายสำคัญ การนำเทคโนโลยีคลาวด์มาใช้ถือเป็นความท้าทายหลัก ที่ส่งผลกระทบถึงความสามารถในการมองเห็นภัยคุกคามทางไซเบอร์ที่เกิดขึ้นในองค์กร

SecOps SOS กับการต่อสู้กับความเหนื่อยล้าจากการแจ้งเตือนที่มากเกิน และการควบคุมภัยคุกคาม

- การเตรียมพร้อมและควบคุมภัยคุกคาม ประมาณครึ่งหนึ่ง (52%) ขององค์กรที่เข้าร่วมการสำรวจ แสดงความกังวลถึงความไม่พร้อมในการควบคุมภัยคุกคาม ความไม่พอใจในประเด็นนี้ ย้ำถึงความจำเป็นในการเสริมศักยภาพด้านการรักษาความปลอดภัยไซเบอร์

เพื่อต่อสู้กับภัยคุกคามที่มีพัฒนาการต่อเนื่องได้อย่างมีประสิทธิภาพ และเรื่องน่าตกใจก็คือ สามในสี่ขององค์กรไม่ได้มีการประเมินความเสี่ยงอย่างเป็นประจำ ทำให้ความท้าทายเรื่องการตรวจจับภัยคุกคามได้ทันเวลากลายเป็นปัญหาใหญ่ขึ้น

- ความเหนื่อยล้าจากการแจ้งเตือนที่มากเกิน (Alert Fatigue) กว่า 50% ขององค์กรที่เข้าร่วมการสำรวจเคยประสบกับเหตุการณ์ภัยคุกคามโดยเฉลี่ย 221 ครั้งต่อวัน และสองในห้าขององค์กรต้องรับมือกับเหตุการณ์ที่มากถึง 500 ครั้งต่อวัน นำไปสู่ความเหนื่อยล้าจากการได้รับการแจ้งเตือนจำนวนมาก

ซึ่งการแจ้งเตือนสองอันดับต้นคือเรื่องการตรวจจับมัลแวร์หรือไวรัส และบัญชีโดนปิดล็อคการใช้งาน (Accounts Lockouts) เน้นให้เห็นถึงความจำเป็นในการจัดฝึกอบรมโดยมุ่งไปที่การสร้างการรับรู้ นอกจากนี้ อีเมลที่น่าสงสัย (ฟิชชิ่ง) รวมถึงพฤติกรรมที่น่าสงสัยของผู้ใช้งาน และความพยายามในการล็อกอินที่ล้มเหลวหลายครั้ง มีส่วนทำให้เกิดความเหนื่อยล้าในเรื่องนี้เช่นกัน

- ข้อจำกัดด้านเวิร์กโหลดและเวลา โดยเฉลี่ยจะมีผู้เชี่ยวชาญด้าน SecOps อยู่แค่หนึ่งคนจากจำนวนพนักงานทุก 219 คน ซึ่งผู้เชี่ยวชาญแต่ละคนต้องจัดการกับการแจ้งเตือนประมาณ 35 ครั้งต่อวัน ทำให้เวิร์กโหลดเรื่องนี้กลายเป็นความกดดันหลักของบรรดาผู้เชี่ยวชาญด้านการรักษาความปลอดภัยไซเบอร์ เพราะต้องใช้เวลาประมาณ 14 นาทีในการจัดการกับการแจ้งเตือนแต่ละครั้งตลอดระยะเวลา 8 ชั่วโมงของการทำงาน

ในแต่ละวัน ข้อจำกัดด้านเวลาจึงเน้นให้เห็นความจำเป็นเรื่องของกระบวนการทำงานที่มีประสิทธิภาพ รวมถึงเรื่องระบบอัตโนมัติ และการจัดลำดับความสำคัญเพื่อจัดการเวิร์กโหลดได้อย่างมีประสิทธิภาพ

- การรายงานผลลัพธ์ที่ผิดพลาด และเวลาในการตอบสนอง ความท้าทายเรื่องการรายงานผลลัพธ์ที่ผิดพลาดยังมีอยู่ โดยผู้ตอบแบบสอบถามจำนวน 60% สังเกตว่าอย่างน้อย 25% ของการแจ้งเตือนที่ได้รับเป็นการรายงานที่ผิดพลาด ทั้งการแจ้งเตือนความปลอดภัยของอีเมล/ฟิชชิ่ง การแจ้งเตือนเกี่ยวกับทราฟฟิคของอีเมลที่เพิ่มขึ้นรวดเร็ว รวมถึงการแจ้งเตือนเกี่ยวกับการ Lockout ของบัญชีที่ใช้งาน เหล่านี้คือเรื่องหลักที่มีการรายงานพลาด

- การพัฒนาทักษะ 98% ของผู้ตอบแบบสอบถามพบว่าการพัฒนาทักษะของทีมเพื่อให้ทันกับภาพรวมภัยคุกคามที่เปลี่ยนแปลงอย่างรวดเร็วถือเป็นความท้าทาย ผู้ตอบแบบสำรวจให้ความสำคัญกับความสามารถในการดำเนินงานได้แบบอัตโนมัติ (62%) ว่าเป็นทักษะสำคัญสำหรับทีม SOC (Security Operations Centre) โดยเน้นถึงความสำคัญของระบบอัตโนมัติในการรักษาความปลอดภัยทางไซเบอร์ ควบคู่ไปกับความสามารถในการจัดการงานได้หลายอย่างพร้อมกันและการคิดเชิงวิพากษ์ (Critical Thinking) เหล่านี้คือทักษะการพัฒนาที่จำเป็นต่อการรับมือกับภัยคุกคามที่เปลี่ยนแปลงอย่างรวดเร็วตลอดเวลา

ระบบอัตโนมัติใน SecOps กับการใช้งานในปัจจุบันและความเป็นไปได้ในอนาคต

- นำไปใช้งานกันมาก และก็มีศักยภาพที่ยังไม่ถูกใช้ องค์กรส่วนใหญ่ (96%) นำระบบอัตโนมัติและเครื่องมือในการจัดการและควบคุม (Orchestration Tools) มาใช้ในการดำเนินการด้านการรักษาความปลอดภัย ซึ่งเน้นให้เห็นว่าระบบดังกล่าวได้รับการยอมรับอย่างแพร่หลายในเรื่องของคุณค่าที่ช่วยเสริมความแข็งแกร่งให้กับกลยุทธ์ด้านการรักษาความปลอดภัยไซเบอร์ แม้ว่าจะมีการใช้เครื่องมือที่เป็นระบบอัตโนมัติกันอย่างแพร่หลาย แต่ผลการสำรวจชี้ว่าองค์กรยังไม่สามารถใช้ศักยภาพของเทคโนโลยีเหล่านี้ได้อย่างเต็มที่ โดยได้ระบุถึงโอกาสในการปรับปรุงด้านต่างๆ อย่างการตรวจจับและการตอบสนองในรูปแบบของการสตรีมมิ่ง (Streaming Response Triage) การควบคุมเหตุการณ์ การแก้ไขและการกู้คืน รวมถึงการจำกัดภัยคุกคาม

- ผลลัพธ์ที่ได้ ประมาณ 93% ของผู้ตอบแบบสำรวจมีประสบการณ์ในการได้รับผลลัพธ์ที่ดีขึ้น โดยระบบอัตโนมัติช่วยปรับปรุงเวลาในการตรวจจับเหตุการณ์คุกคามได้เร็วขึ้นอย่างน้อย 25%

- แผนงานในอนาคตและบริเวณที่มุ่งเน้นเพื่อเพิ่มประสิทธิภาพ หลายองค์กรกำลังมุ่งเน้นที่การเพิ่มประสิทธิภาพกระบวนการทำงานอัตโนมัติอย่างจริงจัง เพื่อสร้างกรอบการทำงานด้านการรักษาความปลอดภัยไซเบอร์ที่คล่องตัวมากขึ้น เมื่อมองไปข้างหน้า ทุกองค์กร (100%) ทั่วเอเชียแปซิฟิกแสดงเจตนารมณ์ในการติดตั้งระบบอัตโนมัติและเครื่องมือควบคุมการทำงานภายใน 12 เดือนข้างหน้า โดยในเชิงกลยุทธ์ องค์กรเหล่านี้กำลังมุ่งเน้นที่การนำเครื่องมือในระบบอัตโนมัติมาใช้ในการตรวจจับและตอบสนองแบบสตรีมมิ่ง เพื่อเร่งให้สามารถควบคุมเหตุการณ์ที่เกิดขึ้นได้อย่างรวดเร็ว พร้อมกู้คืนได้เร็วที่สุด

เหนือภัยคุกคาม คือการเตรียมความพร้อมให้ SecOps และจัดลำดับความสำคัญในอนาคต

- การตรวจจับภัยคุกคามและตอบสนองได้เร็วขึ้น คือสิ่งสำคัญ หลายองค์กรตระหนักดีถึงบทบาทสำคัญของระบบอัตโนมัติที่ให้ศักยภาพการตรวจจับและตอบสนองต่อภัยไซเบอร์ได้อย่างรวดเร็วและมีประสิทธิภาพ ซึ่งสะท้อนให้เห็นถึงแนวทางเชิงรุกในการสนับสนุนเรื่องความยืดหยุ่นด้านความปลอดภัยในองค์กร ผลสำรวจชี้ว่า 70.7% ขององค์กรทั่วเอเชียแปซิฟิกให้ความสำคัญเรื่องการตรวจจับภัยคุกคามได้เร็วขึ้น ในขณะที่ 58.8% มองหาวิธีเพิ่มความสามารถในการตรวจจับภัยคุกคามโดยรวมด้วยระบบอัตโนมัติ

- ระบบอัตโนมัติแบบองค์รวมเพื่อยกระดับการรักษาความปลอดภัยให้ดีขึ้น กว่า 50% ของผู้ตอบแบบสอบถามกล่าวว่าความสามารถหลักของระบบอัตโนมัติ คือการเพิ่มความสามารถในการมองเห็น ตอบสนองได้อัตโนมัติ และรู้เท่าทันภัยคุกคาม รวมถึงช่วยเพิ่มประสิทธิภาพให้กับทรัพยากรด้านการรักษาความปลอดภัยที่มีอยู่ และให้ความรู้เท่าทัน

โดยการมุ่งเน้นที่ระบบอัตโนมัติแบบองค์รวม คือแนวทางการดำเนินการด้านความปลอดภัยที่ครอบคลุม โดยผสมผสานเรื่องการเพิ่มประสิทธิภาพในการรู้เท่าทันภัยคุกคามพร้อมตอบสนองได้แบบอัตโนมัติ แนวทางดังกล่าวมุ่งเน้นเพื่อปรับปรุงประสิทธิภาพโดยรวม ให้ความสามารถในการมองเห็นและนำความรู้เท่าทันมาใช้ประโยชน์เพื่อรับมือกับความท้าทายในการรักษาความปลอดภัยไซเบอร์แบบไดนามิก

- ลำดับความสำคัญในการรักษาความปลอดภัยในอนาคต องค์กรมากมายต่างมุ่งเน้นความสำคัญที่การลงทุนด้านการดำเนินการรักษาความปลอดภัยใน 12 เดือนข้างหน้า โดยความสำคัญ 5 อันดับแรก ได้แก่การเพิ่มความปลอดภัยของเครือข่ายและอุปกรณ์ปลายทางหรือ Endpoint การสร้างศักยภาพให้พนักงานเรื่องการรับรู้เกี่ยวกับภัยไซเบอร์ การยกระดับการตามล่าหาภัยคุกคามและการตอบสนอง การอัปเดตระบบงานสำคัญ และการตรวจสอบการทำงานของระบบรักษาความปลอดภัย ลำดับความสำคัญเรื่องเหล่านี้ สอดคล้องกับภาพรวมภัยคุกคามที่มีการพัฒนาตลอดเวลา และเน้นความสำคัญของการมุ่งเน้นเชิงกลยุทธ์เรื่องมาตรการดูแลความปลอดภัยไซเบอร์ที่ครอบคลุม

ไซมอน พิฟฟ์ รองประธานฝ่ายวิจัย ไอดีซี เอเชียแปซิฟิก กล่าวว่า “การรักษาความปลอดภัยระบบโครงสร้างพื้นฐานไอทีที่ทันสมัย ต้องอาศัยความมุ่งมั่นอย่างต่อเนื่องในการเฝ้าระวัง มีการดำเนินการเชิงรุก และสามารถปรับตัวรับความท้าทายจากการทำงานแบบไฮบริด AI และการใช้เทคโนโลยีคลาวด์ ซึ่งการเปลี่ยนแปลงอย่างรวดเร็วจากการควบคุมการทำงานแบบเดิม เป็นการรักษาความปลอดภัยไซเบอร์ที่เน้นเรื่องความเสี่ยง นับว่าสอดคล้องกับภาพรวมด้านเทคโนโลยีที่พัฒนาไปอย่างต่อเนื่อง โดยผลการสำรวจชี้ว่า การผสานการทำงานร่วมกันระหว่างเครื่องมือที่ใช้ความสามารถของ AI และมีการประเมินคนทำงาน มีการเอาท์ซอร์สงานบางส่วน พร้อมนำระบบอัตโนมัติมาใช้เพิ่มขึ้น เหล่านี้เน้นให้เห็นถึงความเร่งด่วนที่องค์กรจำเป็นต้องนำระบบอัตโนมัติมาใช้ในเชิงกลยุทธ์

ภัคธภา ฉัตรโกเมศ ผู้จัดการประจำประเทศไทย ฟอร์ติเน็ต ประเทศไทย กล่าวว่า ภาพรวมการรักษาความปลอดภัยทางไซเบอร์มีพัฒนาการไปไกลกว่าที่ผ่านมามาก 70.7% ขององค์กรให้ความสำคัญกับการตรวจจับภัยคุกคามได้เร็วขึ้นด้วยระบบอัตโนมัติ ที่ฟอร์ติเน็ต เราตระหนักดีถึงความจำเป็นในการตรวจจับและตอบสนองต่อภัยคุกคามได้อย่างรวดเร็วซึ่งเป็นรากฐานสำคัญของการยกระดับมาตรการในการรักษาความปลอดภัยให้เหนือชั้น

ระบบอัตโนมัติจึงมีบทบาทสำคัญในการระบุหาและตอบสนองต่อภัยคุกคามได้อย่างทันท่วงที ช่วยลดช่องโหว่ในการละเมิดได้มาก ประสบการณ์ที่ลูกค้าเราเคยเจอเน้นถึงความจำเป็นเร่งด่วนในการลดเวลาการตรวจจับ จากโดยเฉลี่ย 21 วัน เหลือแค่เพียงหนึ่งชั่วโมง ซึ่งขับเคลื่อนด้วยระบบ AI และการวิเคราะห์ขั้นสูง เรื่องนี้แสดงให้เห็นขั้นตอนที่เป็นพื้นฐานสำคัญในการเสริมความแข็งแกร่งให้กับการป้องกันเพื่อรักษาความปลอดภัยทางไซเบอร์

โดยเรื่องของเวลาในการตรวจจับและตอบสนองคือสิ่งสำคัญอย่างยิ่ง จึงทำให้ระบบอัตโนมัติมีความสำคัญยิ่งในการรับมือกับความท้าทายของภัยคุกคามในปัจจุบันที่เปลี่ยนแปลงอย่างรวดเร็วตลอดเวลา

ดร. รัตติพงษ์ พุทธเจริญ ผู้จัดการอาวุโส ฝ่ายวิศวกรรมระบบ ฟอร์ติเน็ต ประเทศไทย กล่าวว่า ด้วยภาพรวมของภัยคุกคามที่พัฒนาไปไกลมาก องค์กรต่างๆ ต้องรับมือกับภัยไซเบอร์หลายรูปแบบที่มุ่งเป้าที่สินทรัพย์ดิจิทัล โดยโซลูชันด้านการดำเนินงานในการรักษาความปลอดภัยของฟอร์ติเน็ต สนับสนุนการทำงานด้วยระบบ AI ขั้นสูง นอกจากจะตอบโจทย์ความจำเป็นเร่งด่วนเรื่องระบบอัตโนมัติแล้ว ยังให้กลยุทธ์ที่ครอบคลุมในการตรวจจับและตอบสนองต่อเหตุการณ์ที่เกิดขึ้น

ความมุ่งมั่นของฟอร์ติเน็ตในการสร้างขุมพลังให้กับองค์กรในการควบคุมการรักษาความปลอดภัยไซเบอร์แบบไดนามิก สะท้อนอยู่ในโซลูชันนวัตกรรมของเรา ที่ใช้เวลาในการตรวจจับและจำกัดการคุกคามได้อย่างน่าประทับใจ ด้วยเวลาแค่หนึ่งชั่วโมงโดยเฉลี่ย (ในหลายกรณีน้อยกว่านั้น) และใช้เวลาในการตรวจสอบและแก้ไขแค่ 11 นาทีโดยเฉลี่ย ให้ ROI สูงถึง 579% ช่วยเพิ่มประสิทธิภาพให้ทีมงานได้ถึงสองเท่า และคาดว่าช่วยลดค่าใช้จ่ายจากการละเมิดได้มากถึง 1.39 ล้านเหรียญสหรัฐ

เกี่ยวกับการสำรวจของ IDC

ไอดีซี ได้ทำการสำรวจผู้นำด้านไอที 550 คนซึ่งเป็นผู้มีอำนาจหรือมีอิทธิพลต่อการตัดสินใจด้านการรักษาความปลอดภัยในองค์กร การสำรวจจัดทำขึ้นในเอเชียแปซิฟิก ระหว่างเดือนตุลาคมถึงพฤศจิกายน 2023 โดยได้ทำการสำรวจองค์กรที่มีพนักงานทั่วโลกมากกว่า 250–5,000 คน การศึกษาครอบคลุม 11 ตลาด ได้แก่ ออสเตรเลีย ฮ่องกง อินเดีย อินโดนีเซีย มาเลเซีย นิวซีแลนด์ สิงคโปร์ เกาหลีใต้ ไทย ฟิลิปปินส์ และเวียดนาม โดยได้มีการเผยแพร่ผลการสำรวจในรูปของ IDC Executive Summary ซึ่งเป็นบทสรุปสำหรับผู้บริหาร การสำรวจครั้งนี้ได้รับการสนับสนุนจากฟอร์ติเน็ต ในหัวข้อ State of SecOps: Asia-Pacific Braces Against Phishing, Ransomware Surge and Alert Fatigue, Urging Swift Adoption of AI, and Automation for Security Operations, doc #AP72351X, ธันวาคม 2023

สำหรับผู้อ่านที่ติดตามข่าวสารและบทความเกี่ยวกับความปลอดภัยไซเบอร์ สามารถอ่านเพิ่มเติมได้ ที่นี่