แคสเปอร์สกี้ เผยรายงานล่าสุด พบภาคธุรกิจ 43% ไม่ปกป้อง IoT เต็มรูปแบบ

รายงานล่าสุดของแคสเปอร์สกี้เรื่อง “การผลักดันขีดจำกัด: วิธีจัดการกับความต้องการความปลอดภัยทางไซเบอร์ที่เฉพาะเจาะจงและปกป้อง IoT” (“Pushing the limits: How to address specific cybersecurity demands and protect IoT”) เปิดเผยว่าในธุรกิจจำนวนสองในห้า (43%) มีโครงสร้างพื้นฐาน IoT บางส่วนที่ยังไม่มีการป้องกันใดๆ ในขณะเดียวกัน อุปสรรคหลักในการดำเนินโครงการ IoT ของธุรกิจจำนวนมากคือความเสี่ยงของการละเมิดความปลอดภัยทางไซเบอร์และการรุกล้ำข้อมูล

จากข้อมูลของ IoT Analytics คาดว่าจำนวนอุปกรณ์ IoT ที่เชื่อมต่อทั่วโลกจะเพิ่มขึ้น 9% โดยจะมีการเชื่อมต่อ IoT ถึง 27 พันล้านรายการภายในปี 2025 ด้วยจำนวนอุปกรณ์ที่เชื่อมต่อที่เพิ่มขึ้นอย่างมากนั้นก็ทำให้ความต้องการความปลอดภัยเพิ่มขึ้นเช่นกัน อันที่จริง Gartner เน้นว่าในช่วงสามปีที่ผ่านมา องค์กรเกือบ 20% สังเกตเห็นการโจมตีทางไซเบอร์บนอุปกรณ์ IoT ในเครือข่ายของตนแล้ว

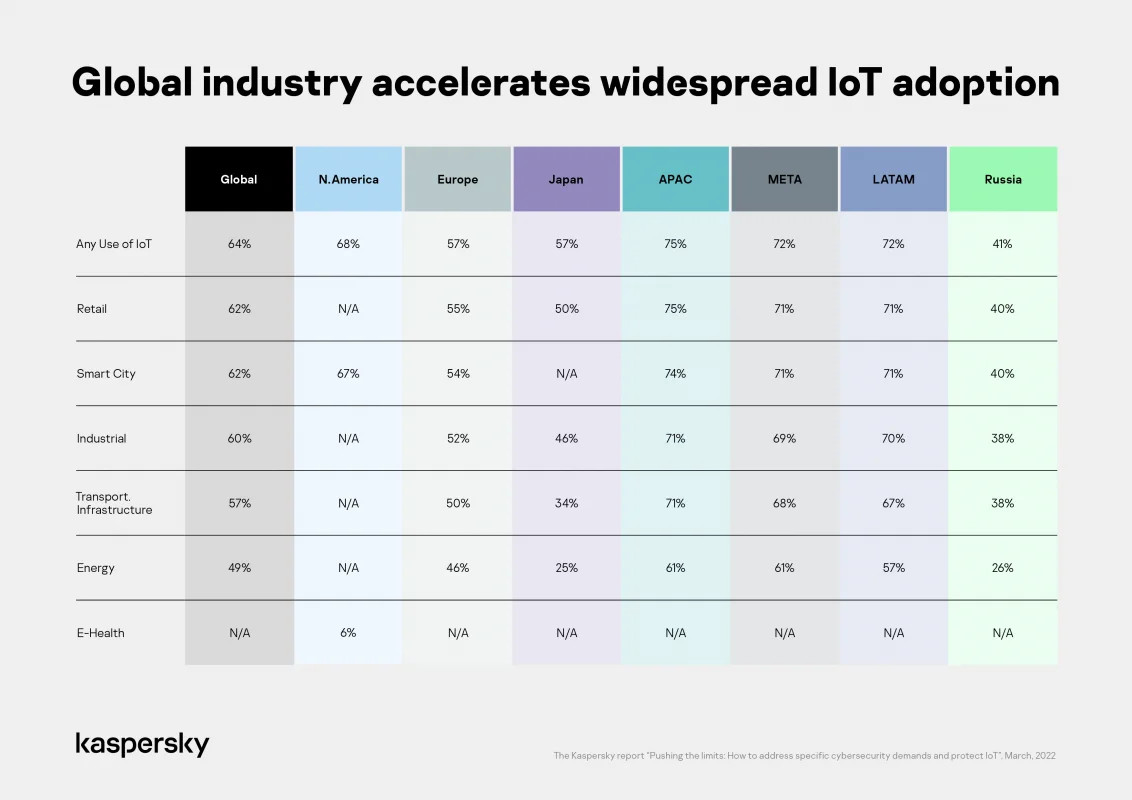

ในขณะที่องค์กรจำนวนสองในสาม (64%) ทั่วโลกใช้โซลูชัน IoT แต่ 43% ระบุว่าไม่ได้ปกป้องอุปกรณ์ทั้งหมดแบบเต็มรูปแบบ ซึ่งหมายความว่าสำหรับโครงการ IoT บางโครงการ ไม่ใช้เครื่องมือป้องกันใดๆ ซึ่งอาจเป็นอะไรก็ได้ตั้งแต่สถานีชาร์จ EV ไปจนถึงอุปกรณ์ทางการแพทย์

ส่วนเหตุผลนั้นอาจเป็นเพราะความหลากหลายของอุปกรณ์และระบบ IoT ซึ่งไม่สามารถทำงานร่วมกับโซลูชันการรักษาความปลอดภัยได้เสมอไป ธุรกิจเกือบครึ่งกลัวว่าผลิตภัณฑ์ความปลอดภัยทางไซเบอร์อาจส่งผลต่อประสิทธิภาพของ IoT (46%) หรืออาจเป็นเรื่องยากเกินไปที่จะหาโซลูชันที่เหมาะสม (40%) ปัญหาทั่วไปอื่นๆ ที่ธุรกิจต้องเผชิญเมื่อใช้เครื่องมือความปลอดภัยทางไซเบอร์นั้นมีค่าใช้จ่ายสูง (40%) การไม่สามารถให้เหตุผลในการลงทุนกับคณะกรรมการ (36%) และการขาดพนักงานหรือความเชี่ยวชาญด้านความปลอดภัย IoT เฉพาะ (35%)

นอกจากนี้ องค์กรมากกว่าครึ่ง (57%) มองว่าความเสี่ยงด้านความปลอดภัยทางไซเบอร์เป็นอุปสรรคสำคัญในการนำ IoT ไปใช้ สิ่งนี้สามารถเกิดขึ้นได้เมื่อบริษัทต่างๆ พยายามจัดการกับความเสี่ยงทางไซเบอร์ในขั้นตอนการออกแบบ จากนั้นจึงต้องชั่งน้ำหนักข้อดีและข้อเสียทั้งหมดอย่างรอบคอบก่อนนำไปใช้จริง

สตีเฟน เมลลอร์ ประธานเจ้าหน้าที่ฝ่ายเทคโนโลยี สมาคมอินเทอร์เน็ตอุตสาหกรรม (Industrial Internet Consortium) กล่าวว่า “ความปลอดภัยทางไซเบอร์ต้องเป็นแนวหน้าและเป็นศูนย์กลางสำหรับ IoT การจัดการความเสี่ยงเป็นเรื่องสำคัญเพราะมีชีวิตและสิ่งแวดล้อมเป็นเดิมพัน ข้อผิดพลาดด้านไอทีอาจทำให้อับอายและเสียเงิน แต่ข้อผิดพลาด IoT นั้นอาจถึงแก่ชีวิตได้ การรักษาความปลอดภัยทางไซเบอร์เป็นเพียงส่วนหนึ่งในการทำให้ระบบมีความน่าเชื่อถือ

เรายังต้องการความปลอดภัยทางกายภาพ ความเป็นส่วนตัว ความยืดหยุ่น ความน่าเชื่อถือ และความปลอดภัย และสิ่งเหล่านี้จำเป็นต้องได้รับการประนีประนอม เช่น สิ่งที่ทำให้อาคารปลอดภัย (เช่น ประตูล็อค) อาจทำให้ไม่ปลอดภัยหากคุณไม่สามารถออกไปได้อย่างรวดเร็ว”

เอริก เคา ผู้อำนวยการ WISE-Edge+ of Advantech บริษัทผู้จำหน่ายโซลูชัน IoT อุตสาหกรรม กล่าวว่า “โครงการ IoT นั้นมีลักษณะกระจัดกระจาย เชื่อมโยงแบบหลวม ๆ เจาะจงโดเมน และมีลักษณะการผสานรวมเป็นจำนวนมาก หากเปรียบเทียบกันแล้ว โครงการไอทีอย่างการส่งข้อความ/การสื่อสาร การวิเคราะห์ CRM เป็นต้น มีข้อกำหนดทั่วไปประมาณ 80% อย่างไรก็ตามในกรณีของการนำ IoT ไปใช้ เราต้องจัดการกับระบบเดิมทุกประเภท ข้อจำกัดทางกายภาพ โปรโตคอลของโดเมน โซลูชันของผู้จำหน่ายหลายราย ฯลฯ และรักษาสมดุลที่เหมาะสมในด้านความพร้อมใช้งาน ความสามารถในการปรับขนาด และความปลอดภัย ในการแสวงหาความพร้อมใช้งานและความสามารถในการปรับขนาดที่สูงขึ้น โครงสร้างพื้นฐานของระบบคลาวด์บางอย่างจะต้องได้รับการยกระดับ ระบบจะต้องเปิดกว้างในระดับหนึ่ง จากนั้นการรักษาความปลอดภัยจะกลายเป็นเรื่องท้าทายอย่างมาก”

อันเดรย์ ซุโวรอฟ ซีอีโอ บริษัท Adaptive Production Technology (บริษัท IIoT ในเครือแคสเปอร์สกี้) กล่าวว่า “แม้จะมีความท้าทายเหล่านี้ แต่ IoT ก็มอบโอกาสที่ยอดเยี่ยมให้กับธุรกิจ ไม่เพียงแต่สำหรับเราทุกคนเท่านั้น แต่ยังช่วยให้ใช้ชีวิตอย่างสะดวกสบาย ขนส่ง จัดส่งได้เร็วขึ้น และสื่อสาร IoT ใช้กันอย่างแพร่หลายในเมืองอัจฉริยะ (62%) การค้าปลีก (62%) และอุตสาหกรรม (60%) ซึ่งรวมถึงโครงการต่างๆ เช่น การจัดการพลังงานและน้ำ ไฟอัจฉริยะ ระบบเตือนภัย กล้องวงจรปิด และอื่นๆ อีกมากมาย ผู้เชี่ยวชาญทั่วโลกกำลังทำงานเพื่อการปกป้องอย่างมีประสิทธิภาพสำหรับโครงการต่างๆ แต่การปกป้องนี้ควรมีในทุกระดับ ตั้งแต่ผู้ผลิตอุปกรณ์ นักพัฒนาซอฟต์แวร์ ไปจนถึงผู้ให้บริการและบริษัทที่ดำเนินการและใช้โซลูชันเหล่านี้”

แคสเปอร์สกี้ขอแนะนำแนวทางต่อไปนี้ เพื่อช่วยให้องค์กรอุดช่องว่างในการรักษาความปลอดภัย IoT

- ประเมินสถานะความปลอดภัยของอุปกรณ์ก่อนใช้งาน ควรกำหนดการตั้งค่าให้กับอุปกรณ์ที่มีใบรับรองความปลอดภัยทางไซเบอร์และผลิตภัณฑ์จากผู้ผลิตที่ให้ความสำคัญกับความปลอดภัยของข้อมูลมากกว่า

- ใช้นโยบายการเข้าถึงที่เข้มงวด การแบ่งส่วนเครือข่าย และรูปแบบซีโร่ทรัสต์ วิธีนี้จะช่วยลดการแพร่กระจายของการโจมตีและปกป้องส่วนที่ละเอียดอ่อนที่สุดของโครงสร้างพื้นฐาน

- ใช้โปรแกรมการจัดการช่องโหว่เพื่อรับข้อมูลที่เกี่ยวข้องมากที่สุดเป็นประจำเกี่ยวกับช่องโหว่ในตัวควบคุมลอจิกแบบตั้งโปรแกรมได้ (PLC) อุปกรณ์และเฟิร์มแวร์ ทำการแพตช์และใช้วิธีการป้องกันแบบชั่วคราว

- ตรวจสอบ “IoT Security Maturity Model” – วิธีนี้จะช่วยให้บริษัทประเมินขั้นตอนและระดับทั้งหมดที่ต้องผ่านเพื่อให้ได้รับการป้องกัน IoT ในระดับที่เพียงพอ

- ใช้เกตเวย์ IoT เฉพาะที่รับรองความปลอดภัยในตัวและความน่าเชื่อถือของการถ่ายโอนข้อมูลจากเอดจ์ไปยังแอปพลิเคชันธุรกิจ เช่น Kaspersky IoT Secure Gateway 100 ซึ่งเป็น Cyber Immune ซึ่งหมายความว่าแทบไม่มีการโจมตีใดที่จะส่งผลต่อฟังก์ชันของเกตเวย์